Un ataque de intermediario (MITM) ocurre cuando alguien se interpone silenciosamente entre tú y el sitio web, la aplicación o el servicio que usas. Podrías estar iniciando sesión en tu correo electrónico o consultando tu cuenta bancaria, y todo parece normal, aunque alguien más esté observando o modificando los datos que se envían.

Estos ataques no irrumpen en tu dispositivo, sino que se aprovechan de la forma en que los datos se transfieren a través de las redes, especialmente en conexiones inseguras o con poca protección. En esta guía, explicaremos qué es un ataque de intermediario, cómo funciona y qué puedes hacer para proteger tus datos y dispositivos.

¿Qué es un ataque man-in-the-middle?

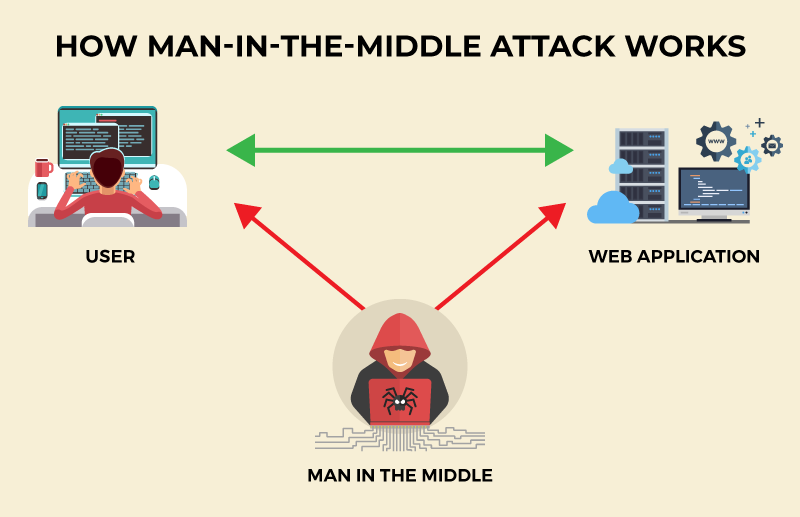

Un ataque MITM, también llamado ataque en ruta, ocurre cuando un hacker se interpone secretamente entre dos partes que se comunican, como un cliente y un servidor. Una vez que el atacante se encuentra en el medio, puede acceder silenciosamente a los datos que se intercambian.

Su tráfico en línea ya no viaja directamente, lo que significa que primero pasa por el atacante. Esto le permite ver datos transmitidos, como contraseñas, información de pago o mensajes, y en algunos casos incluso modificarlos.

Los ciberdelincuentes utilizan este ataque para robar datos confidenciales y cometer fraudes financieros, apoyar estafas de ingeniería social o propagar malware . Las víctimas a menudo desconocen que su conexión está comprometida hasta que el daño ya está hecho.

¿Cómo funciona un ataque MITM?

Así es como se desarrolla típicamente un ataque del tipo “man-in-the-middle”:

Etapa n.° 1: Intercepción

El primer paso es interponerse entre la víctima y la red. Los atacantes suelen atacar conexiones inseguras o poco protegidas, como las redes wifi públicas. Mediante técnicas como la suplantación de ARP o DNS, pueden redirigir el tráfico silenciosamente para que pase a través de ellos en lugar de ir directamente a su destino.

Etapa n.° 2: Descifrado

Una vez que el tráfico fluye a través del atacante, el siguiente paso es hacer que los datos sean legibles. Si la conexión no está cifrada, esto es fácil. Sin embargo, si utiliza cifrado (HTTPS), los atacantes pueden usar técnicas como la eliminación de SSL para debilitar la conexión y exponer información confidencial en texto plano.

Etapa #3: Escuchas clandestinas y manipulación

Con acceso al flujo de datos, el atacante puede monitorear lo que se envía, incluyendo datos de inicio de sesión, información financiera y otros datos personales. También puede modificar esos datos en tránsito, lo cual puede utilizarse para redirigir a los usuarios a sitios web falsos, alterar transacciones o inyectar contenido malicioso como malware.

Tipos comunes de ataques de intermediario

No todos los ataques de intermediario funcionan igual. Si bien el objetivo siempre es interceptar datos, la forma en que los atacantes se posicionan dentro de una conexión varía. Estas son las principales variantes de intermediario que debes conocer:

Suplantación de HTTPS

Los falsificadores de HTTPS crean una versión falsa de un sitio web legítimo mediante una conexión HTTP en lugar de HTTPS. Las víctimas suelen ser redirigidas a este sitio falso mediante correos electrónicos de phishing o anuncios maliciosos. La página parece idéntica a la real, por lo que los usuarios introducen sus datos confidenciales sin darse cuenta de que la conexión ya no está protegida, lo que permite al atacante capturar toda la información en texto plano.

suplantación de IP

Los hackers modifican la dirección IP de origen de los paquetes de red para que parezcan provenir de un dispositivo o servidor de confianza. Esto engaña a los sistemas y usuarios, haciéndoles creer que la conexión es legítima, aunque el atacante tenga el control. Una vez instalado, el atacante puede interceptar datos o inyectar tráfico malicioso sin ser detectado.

Secuestro de correo electrónico

El secuestro de correo electrónico funciona interceptando las credenciales de inicio de sesión o los datos de sesión de una cuenta de correo electrónico. Una vez que obtienen acceso, pueden leer conversaciones privadas o restablecer contraseñas de otros servicios. Esto se utiliza a menudo en estafas de vulneración de correo electrónico empresarial para alterar las instrucciones de pago o enviar facturas falsas que parecen provenir de un compañero o proveedor de confianza.

Suplantación de DNS

Los ataques de suplantación de DNS redirigen a los usuarios de sitios web legítimos al corromper la resolución de los nombres de dominio. Incluso si escribes la dirección correcta del sitio web, el sistema DNS te redirige a una versión falsa controlada por el atacante. Estos sitios falsos suelen estar diseñados para parecer idénticos a los reales, lo que facilita el robo de credenciales, datos de pago y más.

Eliminación de SSL

Los ataques de eliminación de SSL se dirigen a sitios web que normalmente utilizan cifrado. Cuando un usuario intenta conectarse a una página HTTPS segura, el atacante intercepta la solicitud y cambia la conexión a HTTP sin que nadie sepa cómo hacerlo. El navegador carga la página, pero sin cifrado, lo que significa que cualquier dato introducido en formularios, como contraseñas o números de tarjeta, puede leerse y registrarse.

Suplantación de ARP

Los ataques de suplantación de ARP manipulan la forma en que los dispositivos de una red local se identifican entre sí. El atacante envía mensajes ARP falsos para convencer a los dispositivos de que su máquina es la puerta de enlace de la red u otro sistema de confianza. Como resultado, el tráfico se redirige silenciosamente a través del atacante, lo que le permite supervisar o modificar datos sin interrumpir la conexión.

Secuestro de sesión

El secuestro de sesión ocurre cuando los atacantes roban tokens de sesión o cookies que prueban que un usuario ha iniciado sesión. Con estos tokens, el atacante puede tomar el control de una sesión activa sin necesidad de contraseña. Esto le permite acceder a cuentas, realizar cambios o transacciones haciéndose pasar por el usuario legítimo.

Ataques de repetición

Los ciberdelincuentes capturan datos válidos de inicio de sesión o transacciones y los vuelven a enviar posteriormente para suplantar la identidad del usuario o repetir una acción. Dado que los datos eran originalmente legítimos, los sistemas pueden aceptarlos una segunda vez, lo que permite a los atacantes duplicar pagos, obtener acceso no autorizado o realizar acciones como la víctima, incluso después de haber cerrado sesión.

Ataques de gemelos malvados

Un ataque de gemelo maligno consiste en configurar un punto de acceso wifi falso que simula una red pública legítima, como la de una cafetería, un aeropuerto o un hotel. Cuando los usuarios se conectan, su tráfico de internet fluye a través del dispositivo del atacante, lo que les proporciona visibilidad completa de su actividad de navegación y la capacidad de interceptar credenciales de inicio de sesión, mensajes y datos financieros.

Señales de un ataque de intermediario

Estas señales de alerta no siempre significan que se está produciendo un ataque MITM, pero cuando aparecen varias juntas, es un fuerte indicio de que una conexión puede haber sido comprometida:

- Advertencias de seguridad frecuentes o errores de certificado al visitar sitios web en los que normalmente confía.

- Las direcciones web cambian de HTTPS a HTTP o falta el ícono del candado en su navegador.

- Cerrar sesión en cuentas inesperadamente o ver alertas de inicio de sesión que no reconoce.

- Transacciones duplicadas o cargos inexplicables en cuentas bancarias o de pago.

- Redirecciones extrañas que te envían a sitios web desconocidos o similares.

- Comportamiento inusual de Wi-Fi, como desconexiones repentinas o solicitudes repetidas de reconexión.

- Correos electrónicos o mensajes enviados desde tus cuentas que no escribiste ni autorizaste.

- Ventanas emergentes o advertencias que le piden que vuelva a ingresar contraseñas o detalles de pago.

Ejemplos de ataques MITM

Los ataques MITM se han utilizado en incidentes reales que afectaron a millones de usuarios y organizaciones en todo el mundo. Veamos algunos de ellos:

Violación de la autoridad de certificación de DigiNotar (2011)

Los hackers irrumpieron en la autoridad de certificación holandesa DigiNotar y emitieron certificados SSL fraudulentos para sitios como Google y Facebook. Estos certificados se utilizaron posteriormente en ataques Mitm para espiar a los usuarios, creando sitios web falsos que parecían seguros.

Ataques cuánticos de la NSA (2013)

Documentos filtrados revelaron que la NSA utilizó un sistema llamado QUANTUM para inyectar respuestas falsas en el tráfico de internet. Estas respuestas redirigían a los usuarios a los servidores de FoxAcid, lo que permitía interceptar y explotar las comunicaciones cifradas mediante ataques tipo MITM.

Adware Superfish en portátiles Lenovo (2015)

Lenovo envió algunas computadoras portátiles con adware Superfish que instalaba su propio certificado confiable e interceptaba el tráfico HTTPS para inyectar anuncios, lo que también creaba una grave vulnerabilidad de intermediario que los atacantes podían explotar.

Cómo prevenir los ataques de intermediario

Los ataques MITM pueden tener consecuencias como el robo de identidad y el fraude financiero. Los siguientes métodos ayudan a reducir el riesgo de ser víctima:

Utilice una VPN en redes públicas y compartidas

Una VPN cifra tu tráfico de internet y lo redirige a través de un túnel seguro, lo que impide que los atacantes en la misma red Wi-Fi vean o alteren lo que envías. Si usas puntos de acceso públicos en cafeterías, aeropuertos, hoteles y espacios de coworking, usa siempre una VPN, ya que los ataques MITM son más comunes en estos lugares.

Compruebe siempre el protocolo HTTPS y los certificados válidos

Los sitios web que usan HTTPS cifran los datos intercambiados entre su navegador y el servidor. Antes de ingresar sus datos de inicio de sesión o de pago, asegúrese de que el sitio muestre un certificado de seguridad válido y el icono del candado en la barra de direcciones. Si el certificado no está presente o tiene un aspecto incorrecto, la conexión podría verse comprometida.

No te conectes a redes Wi-Fi desconocidas o sospechosas

Los puntos de acceso Wi-Fi falsos o maliciosos son una forma común en que los atacantes llevan a cabo ataques MITM. Manténgase en redes de confianza y tenga cuidado con las redes abiertas con nombres genéricos o sin contraseña, especialmente en lugares públicos donde los atacantes pueden configurar fácilmente puntos de acceso falsos.

Mantenga sus dispositivos y software actualizados

Las actualizaciones del sistema operativo, los parches del navegador y las actualizaciones de aplicaciones suelen incluir correcciones a las vulnerabilidades de seguridad que los atacantes utilizan para interceptar el tráfico. Mantener todo actualizado ayuda a cerrar las brechas que los ataques MITM necesitan para acceder a una conexión.

Añade capas de seguridad adicionales a tus cuentas

La autenticación multifactor, las contraseñas seguras y los administradores de contraseñas dificultan que los atacantes se apropien de las cuentas, incluso si se interceptan algunos datos. Estas capas limitan el daño que pueden causar los ataques MITM si se exponen los datos de inicio de sesión.

Tenga cuidado con los enlaces, las descargas y las ventanas emergentes

Los enlaces de phishing, las actualizaciones falsas y las ventanas emergentes inesperadas se utilizan a menudo para redirigir a los usuarios a trampas MITM. Descargue software únicamente de fuentes oficiales, evite hacer clic en enlaces sospechosos y desconfíe de cualquier solicitud de reintroducción de contraseñas o datos de pago.

Proteja su enrutador y red

Utilice un cifrado Wi-Fi robusto, cambie las contraseñas predeterminadas del router y mantenga el firmware actualizado para proteger su red local de la suplantación de ARP y otras técnicas de intermediario (MITM). Un router bien protegido dificulta considerablemente que los atacantes se ubiquen dentro de su tráfico.

Palabra final

Los ataques de intermediario ocurren cuando alguien manipula la ruta que siguen tus datos en línea. Son fáciles de pasar por alto, pero hábitos sencillos como usar una VPN en redes wifi públicas, comprobar conexiones seguras y mantener tus dispositivos actualizados marcan la diferencia.