Los ataques de backdoor (también conocidos como puertas traseras) son una de las amenazas de ciberseguridad más peligrosas y difíciles de detectar. Un backdoor o puerta trasera es un método oculto que permite acceder a un sistema, aplicación o red sin pasar por los controles normales de autenticación y seguridad.

A diferencia de otros ciberataques que intentan entrar de forma directa, un backdoor virus crea una “entrada secreta” para que los atacantes puedan volver cuando quieran, sin ser detectados. Este tipo de backdoor access puede permanecer activo durante meses o incluso años.

Los backdoors pueden ser instalados intencionalmente por atacantes tras una intrusión inicial, o existir debido a un mal diseño del sistema, configuraciones inseguras o accesos de desarrollador que nunca se eliminaron. Una vez que existe una puerta trasera, los atacantes pueden mantener el control, robar información sensible o lanzar ataques adicionales en cualquier momento.

¿Qué hace que los ataques de backdoor sean diferentes de otras amenazas?

La mayoría del malware está diseñado para causar daño inmediato, como robar credenciales, cifrar archivos o propagarse rápidamente. En cambio, los ataques de back dooring se centran en la persistencia.

El objetivo no es causar daño inmediato, sino mantener un acceso continuo. Con un backdoor activo (incluso variantes como bakcdoor, baackdoor o backdooor, comunes en búsquedas), los atacantes pueden:

- Vigilar el sistema en silencio

- Extraer datos poco a poco

- Instalar malware adicional

- Moverse lateralmente por la red

Por eso, los backdoor attacks son comunes en amenazas persistentes avanzadas (APT), espionaje corporativo y campañas de ciberataques a largo plazo.

¿Cómo funcionan los ataques de backdoor?

Aunque las técnicas pueden variar, la mayoría de los ataques de backdoor siguen un ciclo similar:

1. Acceso inicial

El atacante obtiene acceso al sistema mediante:

- Correos de phishing

- Descargas maliciosas

- Credenciales robadas

- Vulnerabilidades sin parchear

- Servidores mal configurados

2. Instalación de la puerta trasera

Una vez dentro, se instala una puerta trasera. Puede ser:

- Un backdoor app o herramienta de acceso remoto

- Un script oculto en un servidor

- Una extensión de navegador maliciosa

- Una cuenta secreta con privilegios elevados

3. Persistencia

El backdoor virus se configura para sobrevivir reinicios y actualizaciones mediante:

- Scripts de inicio

- Tareas programadas

- Entradas en el registro

- Permisos ocultos en la nube

4. Comunicación con el atacante

La puerta trasera se conecta a un servidor de comando y control, desde donde el atacante envía órdenes o extrae información.

5. Acciones posteriores

Finalmente, el atacante usa el backdoor access para:

- Robo de datos

- Captura de credenciales

- Movimiento lateral en la red

- Lanzamiento de ransomware más adelante

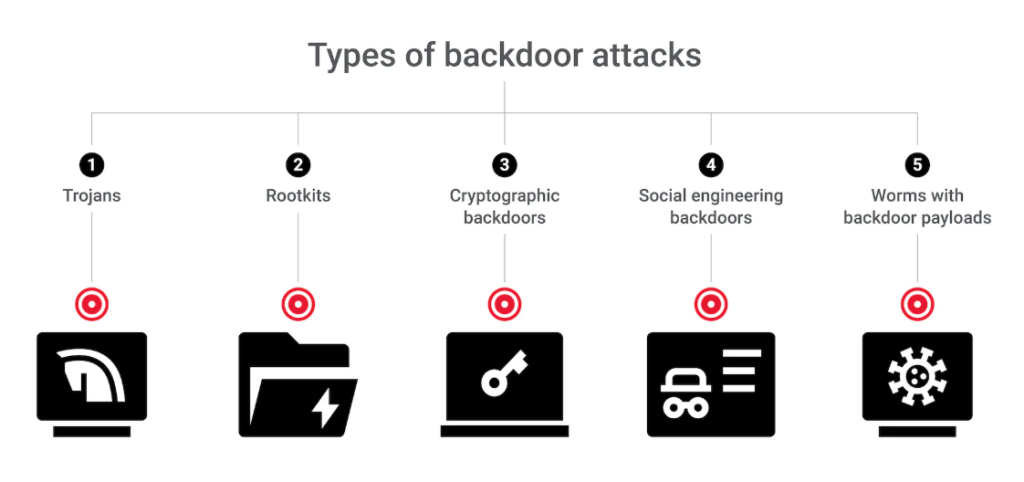

Tipos comunes de ataques de backdoor

Los backdoors pueden presentarse de muchas formas según el objetivo.

Troyanos de acceso remoto (RAT)

Permiten al atacante controlar el dispositivo de forma remota: ver archivos, registrar pulsaciones, activar la cámara o ejecutar comandos.

Web shells y backdoors en aplicaciones

Scripts ocultos dentro de aplicaciones web que permiten ejecutar comandos desde un navegador.

Backdoors basados en credenciales

Incluyen contraseñas incrustadas, cuentas de administrador ocultas o claves no documentadas. Son muy peligrosos porque no parecen malware.

Backdoors en la cadena de suministro

Ocurren cuando se comprometen actualizaciones de software o librerías, introduciendo backdoors en programas confiables.

Rootkits y backdoors de firmware

Operan a nivel profundo del sistema, ocultándose al modificar componentes del sistema operativo o firmware del dispositivo.

Backdoors en la nube

Incluyen claves de acceso maliciosas, identidades con permisos excesivos o cambios ocultos en configuraciones cloud.

Señales de advertencia de un ataque de backdoor

Aunque los backdoors están diseñados para pasar desapercibidos, algunas señales comunes incluyen:

- Inicios de sesión inesperados o nuevas cuentas de administrador

- Procesos desconocidos al iniciar el sistema

- Tareas programadas sospechosas

- Tráfico de red saliente inusual

- Herramientas de seguridad deshabilitadas

- Comportamiento extraño del sistema

Detectar una puerta trasera suele requerir analizar patrones, no solo alertas aisladas.

Cómo protegerte de los ataques de backdoor

La prevención requiere una estrategia de seguridad en capas:

- Mantén sistemas actualizados y aplica parches regularmente

- Reduce servicios expuestos y desactiva funciones innecesarias

- Usa autenticación multifactor (MFA)

- Aplica el principio de mínimos privilegios

- Implementa protección de endpoints y control de aplicaciones

- Supervisa el tráfico de red saliente

- Protege la cadena de suministro de software

- Mantén registros, monitoreo continuo y búsqueda proactiva de amenazas

Estas medidas reducen drásticamente el riesgo de backdoor attacks y puertas traseras ocultas.

Preguntas frecuentes (FAQs)

Es cuando alguien crea o usa una forma oculta de acceder a un sistema sin pasar por los controles normales.

No. Algunos se crean para mantenimiento o pruebas, pero se vuelven peligrosos si no se aseguran o caen en manos equivocadas.

Los troyanos de acceso remoto y los web shells, por ser fáciles de instalar y difíciles de detectar.

A veces, pero muchos backdoors evitan la detección tradicional. La detección basada en comportamiento es más efectiva.

Busca inicios de sesión extraños, programas desconocidos al iniciar, tráfico sospechoso o controles de seguridad desactivados.

Desconecta el sistema, cambia todas las credenciales, elimina mecanismos de persistencia, corrige vulnerabilidades y realiza una auditoría completa.