Immaginate un ladro che prova tutte le chiavi possibili finché una non apre finalmente una serratura. È così che funziona un attacco a forza bruta, un metodo per tentativi ed errori utilizzato dagli hacker per indovinare credenziali di accesso, chiavi di crittografia o codici segreti finché non trovano quello giusto.

Sebbene il concetto sia semplice, quando viene automatizzato tramite bot e reti distribuite, la forza bruta diventa un’arma potente.

Che cos’è un attacco brute force?

Un attacco brute force è una minaccia alla sicurezza informatica in cui un aggressore prova sistematicamente ogni combinazione di caratteri finché non trova la password corretta per accedere a un account, a un sistema o a dati crittografati.

A differenza degli exploit più sofisticati, la forza bruta non sfrutta una vulnerabilità, ma si basa sulla ripetizione e sulla potenza di calcolo per avere successo.

Come funzionano gli attacchi brute force?

Ecco la ripartizione passo dopo passo:

1. Selezione del target

L’attaccante sceglie un punto di ingresso nel sistema:

- Portale di accesso VPN

- Accesso remoto SSH o RDP

- Accesso all’app Web

- Account email o cloud

2. Elenco delle credenziali o elenco di parole

Utilizzano:

- Un elenco di parole (password comuni come “123456” o “password”)

- Un dizionario di ipotesi

- Supposizioni generate dall’intelligenza artificiale basate su modelli noti

3. Strumenti automatizzati

Utilizzando strumenti automatizzati, i bot inviano ripetutamente tentativi di accesso finché non trovano la combinazione nome utente-password corretta.

4. Sfruttamento

Una volta riuscito l’attacco, l’aggressore ottiene un accesso non autorizzato, spesso senza essere rilevato immediatamente.

Questo metodo di attacco è potente perché è scalabile: con sufficiente potenza di calcolo e tempo, è possibile violare la maggior parte delle password deboli o prevedibili.

Punti salienti dei recenti attacchi di forza bruta

Gli attacchi brute force non sono solo teorici: si verificano ovunque e prendono di mira qualsiasi cosa, dalle VPN ai server Linux.

Una campagna mondiale di attacchi brute force ha utilizzato circa 2,8 milioni di indirizzi IP al giorno per indovinare le credenziali sui dispositivi VPN e sui firewall di fornitori quali Palo Alto Networks, Ivanti e SonicWall.

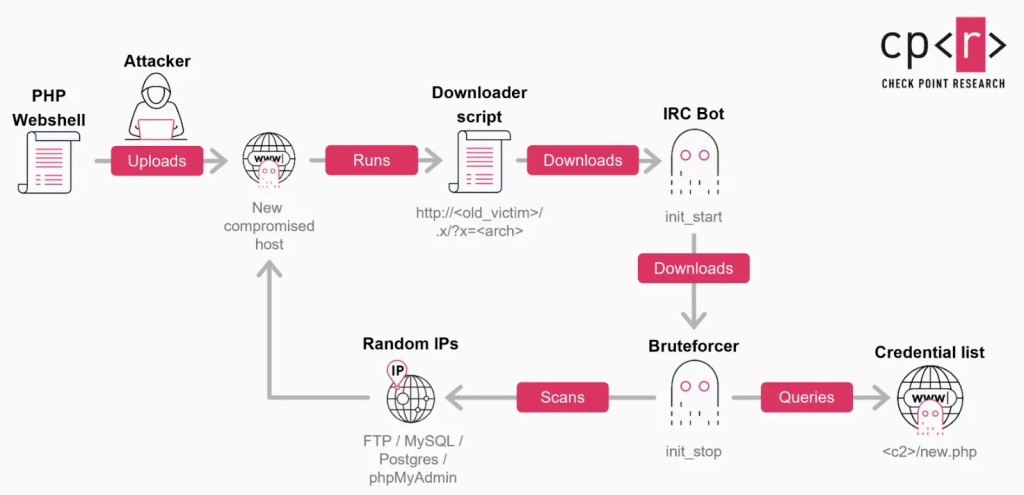

La botnet GoBruteforcer sta prendendo di mira in modo aggressivo oltre 50.000 server Linux, sfruttando la forza bruta per ottenere password deboli su servizi come FTP e phpMyAdmin.

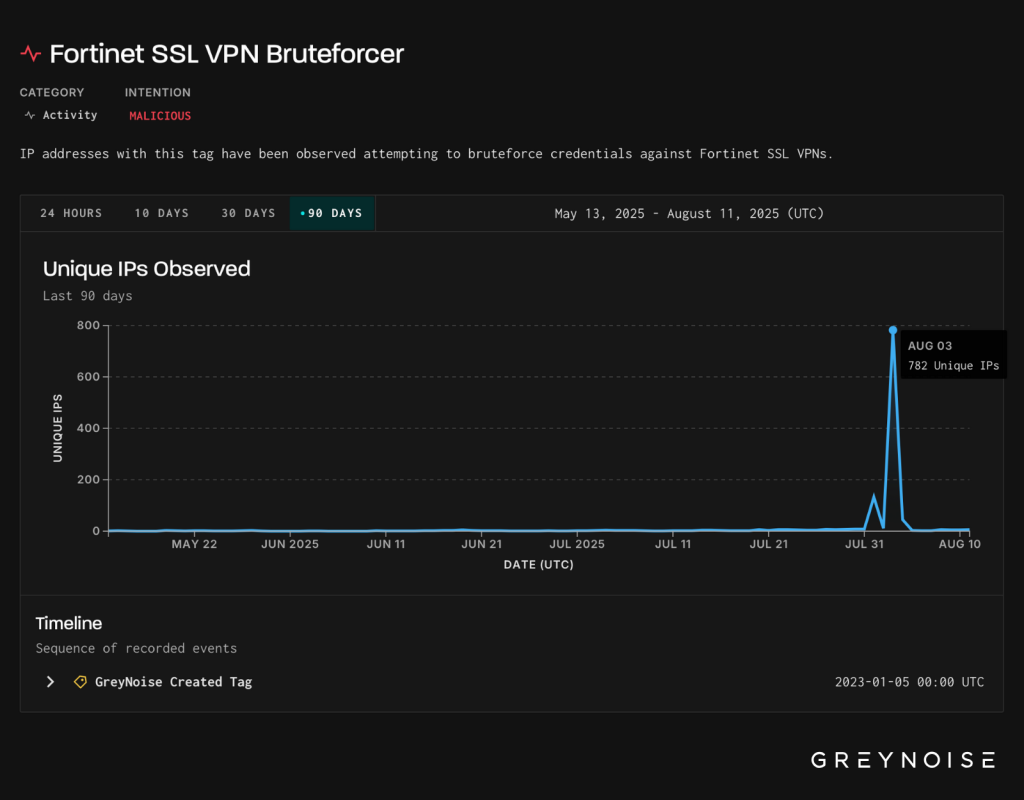

I ricercatori della sicurezza hanno segnalato picchi di attacchi brute force contro le VPN SSL di Fortinet e i relativi sistemi di accesso remoto, con attacchi provenienti da centinaia di IP dannosi.

Secondo una recente analisi pubblicata da Security Magazine, gli attacchi che sfruttano tecniche di forza bruta sono aumentati di circa il 12% nel 2024 rispetto all’anno precedente.

Ambienti cloud configurati in modo improprio, come storage non configurato correttamente o impostazioni di autenticazione remota deboli, hanno facilitato l’individuazione di punti di ingresso e il lancio di campagne di forza bruta su larga scala da parte degli aggressori. Queste campagne spesso utilizzano strumenti automatizzati che testano sistematicamente password comuni o elenchi di password trapelati su servizi esposti come portali SSH, RDP o VPN.

Secondo i recenti dati della community condivisi su Reddit, supportati dalle statistiche interne di Wordfence, Wordfence, uno dei plugin di sicurezza più diffusi, avrebbe bloccato oltre 19,2 miliardi di attacchi brute force solo nel terzo trimestre del 2025, con un aumento del 98,9% rispetto al trimestre precedente. Questa impennata evidenzia non solo il volume degli attacchi, ma anche l’aggressività con cui gli aggressori stanno analizzando e colpendo le pagine di accesso di WordPress su Internet.

Shadowserver e Cisco Talos confermano che milioni di IP sono coinvolti in tentativi di accesso brute force, dimostrando come gli aggressori utilizzino metodi distribuiti per evitare facili blocchi. Gli analisti hanno anche evidenziato che gli attacchi brute force rimangono popolari perché molti sistemi si basano ancora su password deboli o predefinite e non dispongono di controlli di autenticazione efficaci.

Tipi di attacchi brute force e in cosa differiscono?

Non tutti gli attacchi brute force funzionano allo stesso modo. Sebbene l’obiettivo finale sia sempre l’accesso non autorizzato, gli aggressori utilizzano tecniche diverse a seconda della velocità, della disponibilità dei dati e del sistema di destinazione.

| Tipo di attacco di forza bruta | Come funziona | Come differisce / Rischio chiave |

| Semplice attacco brute force | L’aggressore prova ogni possibile combinazione di password finché non ne trova una che funzioni. | Lento ma efficace contro password molto corte o deboli. |

| Attacco al dizionario | Utilizza un elenco predefinito di password comuni anziché combinazioni casuali. | Più veloce della forza bruta; si basa sul comportamento umano prevedibile. |

| Credential Stuffing | Tenta di far trapelare coppie nome utente-password da violazioni passate su altri siti web. | Estremamente efficace grazie al riutilizzo delle password tra i servizi. |

| Attacco Brute Force ibrido | Combina parole del dizionario con numeri o simboli (ad esempio, Password123). | Prende di mira password leggermente più complesse con schemi comuni. |

| Attacco brute force inverso | Utilizza una password comune e la prova con più nomi utente. | Funziona bene quando gli utenti si affidano a password predefinite o riutilizzate. |

| Attacco al tavolo arcobaleno | Utilizza tabelle hash precalcolate per decifrare le password crittografate. | Più veloce dell’indovinare in tempo reale, ma richiede hash di password rubate. |

| Attacco brute force distribuito | Lancia attacchi da migliaia o milioni di indirizzi IP. | Più difficile da rilevare e bloccare a causa della sua natura globale e guidata dai bot. |

| Spraying delle credenziali | Prova lentamente una password debole su più account. | Evita il rilevamento del blocco durante lo sfruttamento delle password comuni. |

I migliori modi per prevenire gli attacchi brute force

La prevenzione è una responsabilità condivisa tra utenti e organizzazioni. Ecco come rimanere al passo:

1. Password forti e univoche

Utilizzare passphrase complesse con:

- Lettere maiuscole e minuscole

- Numeri

- Caratteri speciali

Evita schemi comuni e password riutilizzate nei vari servizi.

2. Autenticazione a più fattori (MFA)

Aggiungi un secondo passaggio di verifica, come un codice SMS o un’app di autenticazione, per ridurre significativamente le possibilità che gli aggressori ottengano l’accesso anche se riescono a decifrare la tua password.

3. Limitare i tentativi di accesso

Imposta regole per bloccare gli account o limitare le richieste di accesso dopo ripetuti errori. Questo vanifica gli strumenti automatizzati.

4. Rilevamento CAPTCHA e bot

Le sfide CAPTCHA e i sistemi di mitigazione dei bot rendono più difficile il successo degli attacchi brute force automatizzati.

5. Monitoraggio e avvisi

Il monitoraggio in tempo reale può segnalare attività di accesso insolite (ad esempio migliaia di tentativi falliti da una fonte) e consentire di agire rapidamente.

6. Archiviazione sicura delle password

Crittografa e sottoponi a hash le password memorizzate utilizzando algoritmi moderni come bcrypt o Argon2 per impedire che le violazioni rivelino password reali.

7. Utilizzare VPN per l’accesso remoto

Gli endpoint di accesso remoto sono spesso bersagli di attacchi di forza bruta. Proteggerli con PureVPN riduce al minimo l’esposizione e aggiunge un livello di autenticazione avanzato.

Come sapere se i tuoi dati sono compromessi da un attacco brute force

Non te ne accorgerai immediatamente, ma ci sono segnali chiari che indicano una compromissione. Riconoscerli in anticipo può aiutarti ad agire rapidamente per proteggere i tuoi dati e prevenire ulteriori danni.

1. Attività di accesso insolita

Controlla la presenza di segnali come:

- Tentativi di accesso da posizioni o dispositivi sconosciuti.

- Numerose notifiche di accesso non riuscito nella tua e-mail o app.

- Richieste improvvise di modifica della password non avviate da te.

Suggerimento: molti servizi come Gmail, Outlook e WordPress registrano la cronologia degli accessi, quindi controllala regolarmente.

2. Blocchi account imprevisti

Ripetuti tentativi falliti possono innescare blocchi automatici. Se i tuoi account iniziano a bloccarsi da soli, potrebbe essere il segnale che qualcuno sta tentando un attacco di forza bruta.

3. Avvisi dagli strumenti di sicurezza

I moderni antivirus, le suite di sicurezza o i gestori di password possono avvisarti se:

- Le tue credenziali fanno parte di una violazione nota.

- Vengono rilevati modelli di accesso sospetti.

Il monitoraggio delle violazioni di PureVPN può rilevare se il tuo nome utente/indirizzo email è apparso in database trapelati.

4. Strane attività all’interno degli account

I segnali di compromesso includono:

- Email inviate che non hai scritto.

- Acquisti o abbonamenti non autorizzati.

- File eliminati, scaricati o condivisi senza il tuo consenso.

5. Avvisi di prestazioni o di sistema

In alcuni casi, gli attacchi brute force prendono di mira gli account dei server (come SSH o RDP). I segnali includono:

- I registri del server mostrano un numero elevato di tentativi di accesso non riusciti.

- Picchi inspiegabili nell’utilizzo della CPU/rete.

7. Spam o phishing improvvisi

Gli account compromessi vengono spesso utilizzati per inviare email di phishing o spam. Ricevere messaggi insoliti dal proprio account o rilevare attività sospette nei messaggi inviati può indicare una compromissione.

Domande frequenti

Non del tutto, ma password complesse, MFA e policy di sicurezza possono renderli poco pratici e inefficaci.

Sì. I tentativi di accesso non autorizzato sono illegali nella maggior parte delle giurisdizioni e possono comportare gravi sanzioni.

Dipende dalla complessità della password e dalla potenza di calcolo. Le password semplici possono essere decifrate in pochi secondi; passphrase lunghe e casuali potrebbero richiedere secoli.

Una VPN aiuta a nascondere le connessioni pubbliche e a ridurre l’esposizione diretta delle interfacce di accesso, rendendo più difficile per gli aggressori raggiungere i tuoi sistemi.

Assolutamente sì. Il gestore password PureVPN ti aiuta a creare e memorizzare password ad alta entropia, riducendo la probabilità di successo degli attacchi di forza bruta.

Conclusione

Gli attacchi brute force possono sembrare semplici, intuitivi e controllabili, ma se eseguiti su larga scala con automazione e reti distribuite, rappresentano una seria minaccia. Gli aggressori continuano a sfruttare credenziali deboli e servizi esposti.

Utilizzando password complesse, MFA, limitando i tentativi di accesso e una VPN affidabile, puoi ridurre drasticamente i rischi.