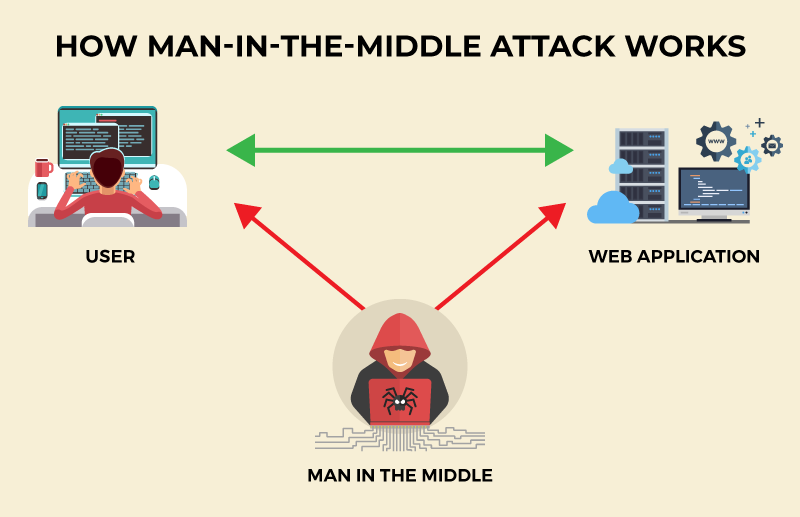

Atak typu man-in-the-middle (MITM) polega na tym, że ktoś niepostrzeżenie wślizguje się między Ciebie a stronę internetową, aplikację lub usługę, z której korzystasz. Możesz logować się do poczty e-mail lub sprawdzać konto bankowe i wszystko wygląda normalnie, mimo że ktoś inny obserwuje lub modyfikuje przesyłane dane.

Ataki te nie włamują się do Twojego urządzenia, lecz wykorzystują sposób przesyłania danych w sieciach, zwłaszcza w przypadku niezabezpieczonych lub słabo chronionych połączeń. W tym przewodniku wyjaśnimy, czym jest atak typu „man-in-the-middle”, jak działa i co możesz zrobić, aby zapewnić bezpieczeństwo swoim danym i urządzeniom.

Czym jest atak typu man-in-the-middle?

Atak MITM, zwany również atakiem on-path, ma miejsce, gdy haker potajemnie wkracza pomiędzy dwie komunikujące się strony, na przykład klienta i serwer. Gdy atakujący znajdzie się pomiędzy nimi, może dyskretnie uzyskać dostęp do wymienianych danych.

Twój ruch online nie jest już przesyłany bezpośrednio, co oznacza, że najpierw przechodzi przez stronę atakującego. Daje mu to możliwość wglądu w przesyłane dane, takie jak hasła, informacje o płatnościach czy wiadomości, a w niektórych przypadkach nawet ich modyfikacji.

Cyberprzestępcy wykorzystują ten atak do kradzieży poufnych danych, aby popełniać oszustwa finansowe, wspierać oszustwa socjotechniczne lub rozprzestrzeniać złośliwe oprogramowanie . Ofiary często nie zdają sobie sprawy, że ich połączenie zostało naruszone, dopóki szkody nie zostaną wyrządzone.

Jak działa atak MITM?

Oto jak zazwyczaj przebiega atak typu man-in-the-middle:

Etap 1: Przechwycenie

Pierwszym krokiem jest dostanie się między ofiarę a sieć. Atakujący zazwyczaj obierają za cel niezabezpieczone lub słabo chronione połączenia, takie jak publiczne Wi-Fi. Wykorzystując techniki takie jak podszywanie się pod ARP lub DNS, mogą dyskretnie przekierować ruch, aby przechodził przez nich, zamiast trafiać bezpośrednio do celu.

Etap 2: Deszyfrowanie

Gdy ruch jest już przesyłany przez atakującego, kolejnym krokiem jest uczynienie danych czytelnymi. Jeśli połączenie nie jest szyfrowane, jest to łatwe. Jeśli jednak korzysta z szyfrowania (HTTPS), atakujący mogą użyć technik takich jak stripping SSL, aby osłabić połączenie i ujawnić poufne informacje w postaci zwykłego tekstu.

Etap 3: Podsłuchiwanie i manipulacja

Dzięki dostępowi do strumienia danych atakujący może monitorować przesyłane dane, w tym dane logowania, informacje finansowe i inne dane osobowe. Może również zmieniać te dane w trakcie transmisji, co może posłużyć do przekierowywania użytkowników na fałszywe strony internetowe, modyfikowania transakcji lub wstrzykiwania złośliwej zawartości, takiej jak malware.

Typowe typy ataków typu man-in-the-middle

Nie wszystkie ataki typu man-in-the-middle działają w ten sam sposób. Chociaż celem jest zawsze przechwycenie danych, sposób, w jaki atakujący pozycjonują się w połączeniu, różni się. Oto najpopularniejsze warianty MITM, o których warto wiedzieć:

Podszywanie się pod HTTPS

Podszywacze HTTPS tworzą fałszywą wersję legalnej witryny internetowej, używając połączenia HTTP zamiast HTTPS. Ofiary są często kierowane na tę fałszywą witrynę za pośrednictwem wiadomości phishingowych lub złośliwych reklam. Strona wygląda identycznie jak prawdziwa, więc użytkownicy wprowadzają swoje poufne dane, nie zdając sobie sprawy, że połączenie nie jest już chronione, co pozwala atakującemu na przechwycenie wszystkich danych w postaci zwykłego tekstu.

Podszywanie się pod IP

Hakerzy zmieniają źródłowy adres IP pakietów sieciowych, tak aby wyglądały na pochodzące z zaufanego urządzenia lub serwera. To oszukuje systemy i użytkowników, zmuszając ich do uznania połączenia za legalne, mimo że atakujący faktycznie sprawuje nad nim kontrolę. Po włamaniu atakujący może przechwytywać dane lub wprowadzać szkodliwy ruch niezauważony.

Przejęcie poczty e-mail

Przechwycenie poczty e-mail polega na przechwytywaniu danych logowania lub sesji konta e-mail. Po uzyskaniu dostępu, hakerzy mogą odczytywać prywatne konwersacje lub resetować hasła do innych usług. Jest to często wykorzystywane w przypadku oszustw związanych z naruszeniem prywatności firmowej poczty e-mail, polegających na zmianie instrukcji płatności lub wysyłaniu fałszywych faktur, które pozornie pochodzą od zaufanego współpracownika lub dostawcy.

Podszywanie się pod DNS

Ataki typu DNS spoofing przekierowują użytkowników z legalnych witryn internetowych, zakłócając sposób rozpoznawania nazw domen. Nawet jeśli wpiszesz poprawny adres witryny, system DNS przekieruje Cię do fałszywej wersji kontrolowanej przez atakującego. Te fałszywe witryny są często zaprojektowane tak, aby wyglądały identycznie jak prawdziwe, co ułatwia kradzież danych uwierzytelniających, danych płatniczych i innych.

Stripping SSL

Ataki typu SSL stripping są wymierzone w strony internetowe, które zazwyczaj korzystają z szyfrowania. Gdy użytkownik próbuje połączyć się z bezpieczną stroną HTTPS, atakujący przechwytuje żądanie i po cichu przełącza połączenie na HTTP. Przeglądarka nadal ładuje stronę, ale bez szyfrowania, co oznacza, że wszystko, co zostanie wpisane w formularzach, takie jak hasła czy numery kart, może zostać odczytane i zapisane.

Podszywanie się pod ARP

Ataki typu ARP spoofing manipulują sposobem, w jaki urządzenia w sieci lokalnej identyfikują się nawzajem. Atakujący wysyła fałszywe komunikaty ARP, aby przekonać urządzenia, że jego komputer jest bramą sieciową lub innym zaufanym systemem. W rezultacie ruch jest dyskretnie przekierowywany przez atakującego, co pozwala mu monitorować lub modyfikować dane bez przerywania połączenia.

Przejęcie sesji

Przejęcie sesji ma miejsce, gdy atakujący kradną tokeny sesji lub pliki cookie , które potwierdzają zalogowanie użytkownika. Za pomocą tych tokenów atakujący może przejąć kontrolę nad aktywną sesją bez konieczności podawania hasła. Pozwala mu to na dostęp do kont, wprowadzanie zmian lub przeprowadzanie transakcji, podszywając się pod uprawnionego użytkownika.

Powtarzaj ataki

Cyberprzestępcy przechwytują prawidłowe dane logowania lub transakcji i przesyłają je ponownie, aby podszyć się pod użytkownika lub powtórzyć czynność. Zakładając, że dane były pierwotnie legalne, systemy mogą zaakceptować je ponownie, umożliwiając atakującym duplikowanie płatności, uzyskanie nieautoryzowanego dostępu lub wykonywanie czynności jako ofiara, nawet po wylogowaniu.

Złe bliźniaki atakują

Atak Evil Twin polega na skonfigurowaniu fałszywego hotspotu Wi-Fi, który wygląda jak legalna sieć publiczna, na przykład w kawiarni, na lotnisku lub w hotelu. Gdy użytkownicy się łączą, ich ruch internetowy przepływa przez urządzenie atakującego, dając mu pełną widoczność aktywności przeglądania stron internetowych oraz możliwość przechwytywania danych logowania, wiadomości i danych finansowych.

Oznaki ataku typu man-in-the-middle

Te czerwone flagi nie zawsze oznaczają, że ma miejsce atak MITM, ale gdy pojawia się ich kilka jednocześnie, jest to wyraźna wskazówka, że połączenie mogło zostać naruszone:

- Częste ostrzeżenia o bezpieczeństwie lub błędy certyfikatów podczas odwiedzania stron internetowych, którym zazwyczaj ufasz.

- Adresy stron internetowych zmieniają się z HTTPS na HTTP lub brakuje ikony kłódki w przeglądarce.

- Nieoczekiwane wylogowanie z konta lub wyświetlanie alertów logowania, których nie rozpoznajesz.

- Podwójne transakcje lub niewyjaśnione opłaty na rachunkach bankowych lub płatniczych.

- Dziwne przekierowania , które kierują Cię na nieznane lub podobne strony internetowe.

- Nietypowe zachowanie sieci Wi-Fi , np. nagłe rozłączenia lub powtarzające się prośby o ponowne nawiązanie połączenia.

- Wiadomości e-mail lub wiadomości wysłane z Twoich kont , których nie napisałeś ani nie autoryzowałeś.

- Okienko pop-up lub ostrzeżenia proszące o ponowne wprowadzenie hasła lub danych płatniczych.

Przykłady ataków MITM

Ataki MITM były wykorzystywane w rzeczywistych incydentach, które dotknęły miliony użytkowników i organizacji na całym świecie. Przyjrzyjmy się niektórym z nich:

Naruszenie certyfikatu DigiNotar (2011)

Hakerzy włamali się do holenderskiego urzędu certyfikacji DigiNotar i wydali fałszywe certyfikaty SSL dla stron takich jak Google i Facebook. Certyfikaty te były następnie wykorzystywane w atakach MITM do szpiegowania użytkowników, sprawiając, że fałszywe strony internetowe wydawały się bezpieczne.

Ataki kwantowe NSA (2013)

Wyciekłe dokumenty ujawniły, że NSA używała systemu o nazwie QUANTUM do wstrzykiwania fałszywych odpowiedzi do ruchu internetowego. Odpowiedzi te przekierowywały użytkowników na serwery FoxAcid, umożliwiając przechwytywanie zaszyfrowanej komunikacji i wykorzystywanie jej w atakach typu MITM.

Adware Superfish na laptopach Lenovo (2015)

Firma Lenovo dostarczyła kilka laptopów z adware’em Superfish, który instalował własny zaufany certyfikat i przechwytywał ruch HTTPS w celu wstrzyknięcia reklam, co również stworzyło poważną lukę w zabezpieczeniach typu man-in-the-middle, którą mogli wykorzystać atakujący.

Jak zapobiegać atakom typu „man-in-the-middle”

Ataki typu MITM mogą prowadzić do takich konsekwencji, jak kradzież tożsamości i oszustwa finansowe. Poniższe metody pomagają zmniejszyć ryzyko stania się ofiarą:

Używaj VPN w sieciach publicznych i współdzielonych

Sieć VPN szyfruje ruch internetowy i kieruje go przez bezpieczny tunel, uniemożliwiając atakującym w tej samej sieci Wi-Fi podglądanie lub modyfikowanie przesyłanych danych. Jeśli korzystasz z publicznych hotspotów w kawiarniach, na lotniskach, w hotelach i przestrzeniach coworkingowych, zawsze korzystaj z sieci VPN, ponieważ ataki MITM są tam najbardziej prawdopodobne.

Zawsze sprawdzaj protokół HTTPS i ważność certyfikatów

Strony internetowe korzystające z protokołu HTTPS szyfrują dane przesyłane między przeglądarką a serwerem. Przed podaniem danych logowania lub danych płatności upewnij się, że witryna wyświetla ważny certyfikat bezpieczeństwa i ikonę kłódki w pasku adresu. Brak certyfikatu lub jego nieprawidłowe wyświetlanie może oznaczać, że połączenie zostało naruszone.

Nie łącz się z nieznaną lub podejrzaną siecią Wi-Fi

Fałszywe lub złośliwe hotspoty Wi-Fi to częsty sposób przeprowadzania ataków MITM przez atakujących. Trzymaj się sieci, którym ufasz, i zachowaj ostrożność w przypadku otwartych sieci z nazwami ogólnymi lub bez hasła, zwłaszcza w miejscach publicznych, gdzie atakujący mogą łatwo skonfigurować podrabiane hotspoty.

Aktualizuj urządzenia i oprogramowanie

Aktualizacje systemu operacyjnego, poprawki przeglądarek i aktualizacje aplikacji często zawierają poprawki luk w zabezpieczeniach, które atakujący wykorzystują do przechwytywania ruchu. Utrzymywanie wszystkich aktualizacji pomaga wyeliminować luki, które są wykorzystywane przez ataki MITM do uzyskania połączenia.

Dodaj dodatkowe warstwy zabezpieczeń do swoich kont

Uwierzytelnianie wieloskładnikowe, silne hasła i menedżery haseł utrudniają atakującym przejęcie kont, nawet jeśli część danych zostanie przechwycona. Warstwy te ograniczają szkody, jakie mogą wyrządzić ataki MITM w przypadku ujawnienia danych logowania.

Zachowaj ostrożność korzystając z linków, plików do pobrania i wyskakujących okienek

Linki phishingowe, fałszywe aktualizacje i nieoczekiwane wyskakujące okienka są często wykorzystywane do przekierowywania użytkowników w pułapki MITM. Pobieraj oprogramowanie wyłącznie z oficjalnych źródeł, unikaj klikania podejrzanych linków i zachowaj ostrożność w przypadku próśb o ponowne podanie hasła lub danych płatniczych.

Zabezpiecz router i sieć

Stosuj silne szyfrowanie Wi-Fi, zmieniaj domyślne hasła routera i aktualizuj oprogramowanie układowe, aby chronić sieć lokalną przed podszywaniem się pod ARP i innymi technikami MITM. Prawidłowo zabezpieczony router znacznie utrudnia atakującym wtargnięcie do Twojego ruchu.

Ostatnie słowo

Ataki typu Man-in-the-middle mają miejsce, gdy ktoś ingeruje w ścieżkę, którą podążają Twoje dane online. Łatwo je przeoczyć, ale proste nawyki, takie jak korzystanie z VPN w publicznej sieci Wi-Fi, sprawdzanie bezpiecznych połączeń i aktualizowanie urządzeń, mogą mieć realne znaczenie.