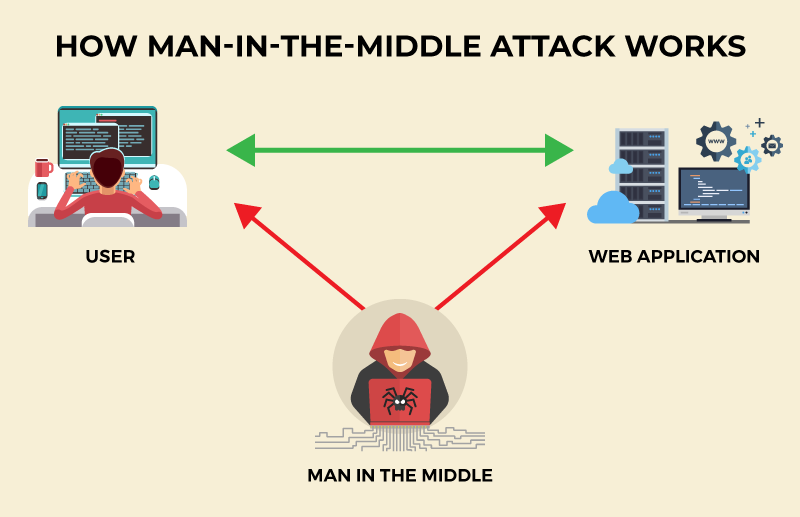

Un attacco man-in-the-middle (MITM) si verifica quando qualcuno si insinua silenziosamente tra te e il sito web, l’app o il servizio che stai utilizzando. Potresti accedere alla tua email o controllare il tuo conto bancario e tutto sembra normale, anche se qualcun altro sta osservando o modificando i dati inviati.

Questi attacchi non violano il tuo dispositivo, ma sfruttano il modo in cui i dati si muovono attraverso le reti, soprattutto su connessioni non sicure o scarsamente protette. In questa guida, spiegheremo cos’è un attacco man-in-the-middle, come funziona e cosa puoi fare per proteggere i tuoi dati e i tuoi dispositivi.

Cos’è un attacco man-in-the-middle?

Un attacco MITM, chiamato anche attacco on-path, si verifica quando un hacker si inserisce segretamente tra due parti comunicanti, come un client e un server. Una volta che l’aggressore si è inserito nel mezzo, può accedere silenziosamente ai dati scambiati.

Il traffico online non viaggia più direttamente, il che significa che viene prima instradato attraverso l’aggressore. Questo gli consente di visualizzare i dati trasmessi, come password, informazioni di pagamento o messaggi, e in alcuni casi persino di modificarli.

I criminali informatici utilizzano questo attacco per rubare dati sensibili al fine di commettere frodi finanziarie, supportare truffe di ingegneria sociale o diffondere malware . Le vittime spesso non si rendono conto che la loro connessione è compromessa finché il danno non è ormai fatto.

Come funziona un attacco MITM?

Ecco come si svolge in genere un attacco man-in-the-middle:

Fase 1: Intercettazione

Il primo passo è interporsi tra la vittima e la rete. Gli aggressori di solito prendono di mira connessioni non sicure o scarsamente protette, come le reti Wi-Fi pubbliche. Utilizzando tecniche come l’ARP spoofing o il DNS spoofing, possono reindirizzare silenziosamente il traffico in modo che passi attraverso di esse invece di raggiungere direttamente la destinazione.

Fase 2: Decrittazione

Una volta che il traffico è in transito attraverso l’aggressore, il passo successivo è rendere i dati leggibili. Se la connessione non è crittografata, questo è semplice. Tuttavia, se utilizza la crittografia (HTTPS), gli aggressori possono utilizzare tecniche come l’SSL stripping per indebolire la connessione ed esporre informazioni sensibili in chiaro.

Fase 3: Intercettazione e manipolazione

Grazie all’accesso al flusso di dati, l’aggressore può monitorare ciò che viene inviato, inclusi dati di accesso, informazioni finanziarie e altri dati personali. Può anche modificare tali dati durante il transito, il che può essere utilizzato per reindirizzare gli utenti a siti web falsi, alterare le transazioni o iniettare contenuti dannosi come malware.

Tipi comuni di attacchi man-in-the-middle

Non tutti gli attacchi man-in-the-middle funzionano allo stesso modo. Sebbene l’obiettivo sia sempre quello di intercettare i dati, il modo in cui gli aggressori si posizionano all’interno di una connessione varia. Ecco le principali varianti di MITM che è necessario conoscere:

spoofing HTTPS

Gli spoofer HTTPS creano una versione falsa di un sito web legittimo utilizzando una connessione HTTP anziché HTTPS. Le vittime vengono spesso indirizzate a questo sito falso tramite e-mail di phishing o annunci pubblicitari dannosi. La pagina sembra identica a quella originale, quindi gli utenti inseriscono i propri dati sensibili senza rendersi conto che la connessione non è più protetta, consentendo all’aggressore di acquisire tutti i dati in chiaro.

spoofing IP

Gli hacker modificano l’indirizzo IP sorgente dei pacchetti di rete in modo che sembrino provenire da un dispositivo o server attendibile. Questo induce i sistemi e gli utenti ad accettare la connessione come legittima, anche se in realtà l’aggressore ne ha il controllo. Una volta in posizione, l’aggressore può intercettare dati o iniettare traffico dannoso senza essere notato.

dirottamento di e-mail

L’email hijacking funziona intercettando le credenziali di accesso o i dati di sessione di un account di posta elettronica. Una volta ottenuto l’accesso, gli utenti possono leggere conversazioni private o reimpostare le password di altri servizi. Questa tecnica viene spesso utilizzata per truffe di compromissione della posta elettronica aziendale, per alterare le istruzioni di pagamento o inviare fatture false che sembrano provenire da un collega o un fornitore di fiducia.

spoofing DNS

Gli attacchi di spoofing DNS reindirizzano gli utenti lontano dai siti web legittimi alterando il modo in cui vengono risolti i nomi di dominio. Anche se digiti l’indirizzo web corretto, il sistema DNS ti indirizza a una versione falsa controllata dall’aggressore. Questi siti falsi sono spesso progettati per apparire identici a quelli reali, facilitando il furto di credenziali, dettagli di pagamento e altro ancora.

Rimozione SSL

Gli attacchi SSL Stripping prendono di mira i siti web che normalmente utilizzano la crittografia. Quando un utente tenta di connettersi a una pagina HTTPS sicura, l’aggressore intercetta la richiesta e passa silenziosamente la connessione a HTTP. Il browser carica comunque la pagina, ma senza crittografia, il che significa che qualsiasi dato digitato in moduli come password o numeri di carta di credito può essere letto e registrato.

Spoofing ARP

Gli attacchi di spoofing ARP manipolano il modo in cui i dispositivi su una rete locale si identificano a vicenda. L’aggressore invia falsi messaggi ARP per convincere i dispositivi che il loro computer è il gateway di rete o un altro sistema attendibile. Di conseguenza, il traffico viene reindirizzato silenziosamente attraverso l’aggressore, consentendogli di monitorare o modificare i dati senza interrompere la connessione.

dirottamento di sessione

Il dirottamento di sessione si verifica quando gli aggressori rubano token di sessione o cookie che dimostrano l’accesso di un utente. Con questi token, l’aggressore può assumere il controllo di una sessione attiva senza bisogno di una password. Ciò gli consente di accedere agli account, apportare modifiche o eseguire transazioni fingendosi l’utente legittimo.

Attacchi di riproduzione

I criminali informatici acquisiscono dati di accesso o transazioni validi e li inviano nuovamente in un secondo momento per impersonare l’utente o ripetere un’azione. Dato che i dati erano originariamente legittimi, i sistemi potrebbero accettarli una seconda volta, consentendo agli aggressori di duplicare i pagamenti, ottenere accessi non autorizzati o eseguire azioni come se fossero la vittima, anche dopo aver effettuato il logout.

Attacchi del gemello malvagio

Un attacco Evil Twin consiste nell’impostare un falso hotspot Wi-Fi che assomiglia a una rete pubblica legittima, come quella di un bar, di un aeroporto o di un hotel. Quando gli utenti si connettono, il loro traffico Internet passa attraverso il dispositivo dell’aggressore, che gli fornisce piena visibilità sulle attività di navigazione e la possibilità di intercettare credenziali di accesso, messaggi e dati finanziari.

Segnali di un attacco man-in-the-middle

Questi segnali d’allarme non sempre indicano che si sta verificando un attacco MITM, ma quando ne compaiono diversi contemporaneamente, è un forte segnale che una connessione potrebbe essere stata compromessa:

- Avvisi di sicurezza frequenti o errori di certificato quando si visitano siti web di cui normalmente ci si fida.

- Indirizzi web che passano da HTTPS a HTTP o che non presentano l’icona del lucchetto nel browser.

- Essere disconnessi inaspettatamente dagli account o visualizzare avvisi di accesso sconosciuti.

- Transazioni duplicate o addebiti inspiegabili su conti bancari o di pagamento.

- Reindirizzamenti strani che ti indirizzano a siti web sconosciuti o simili.

- Comportamenti insoliti della rete Wi-Fi, come disconnessioni improvvise o richieste ripetute di riconnessione.

- Email o messaggi inviati dai tuoi account che non hai scritto o autorizzato.

- Pop-up o avvisi che ti chiedono di reinserire password o dettagli di pagamento.

Esempi di attacchi MITM

Gli attacchi MITM sono stati utilizzati in incidenti reali che hanno colpito milioni di utenti e organizzazioni in tutto il mondo. Diamo un’occhiata ad alcuni di essi:

Violazione dell’autorità di certificazione DigiNotar (2011)

Gli hacker hanno violato l’autorità di certificazione olandese DigiNotar e hanno rilasciato certificati SSL fraudolenti per siti come Google e Facebook. Questi certificati sono stati poi utilizzati in attacchi MITM per spiare gli utenti, facendo apparire sicuri siti web falsi.

Attacchi QUANTUM alla NSA (2013)

Documenti trapelati hanno rivelato che la NSA utilizzava un sistema chiamato QUANTUM per iniettare risposte false nel traffico internet. Queste risposte reindirizzavano gli utenti ai server FoxAcid, consentendo l’intercettazione e lo sfruttamento delle comunicazioni crittografate tramite attacchi in stile MITM.

Adware Superfish sui laptop Lenovo (2015)

Lenovo ha distribuito alcuni laptop con l’adware Superfish che installava il proprio certificato attendibile e intercettava il traffico HTTPS per iniettare annunci pubblicitari, creando anche una grave vulnerabilità man-in-the-middle che gli aggressori potevano sfruttare.

Come prevenire gli attacchi man-in-the-middle

Gli attacchi MITM possono avere conseguenze come il furto di identità e le frodi finanziarie. I seguenti metodi aiutano a ridurre il rischio di diventarne vittima:

Utilizzare una VPN su reti pubbliche e condivise

Una VPN crittografa il tuo traffico Internet e lo instrada attraverso un tunnel sicuro, impedendo agli aggressori sulla stessa rete Wi-Fi di vedere o alterare ciò che invii. Se utilizzi hotspot pubblici in bar, aeroporti, hotel e spazi di coworking, utilizza sempre una VPN, poiché è più probabile che si verifichino attacchi MITM in questi luoghi.

Controllare sempre HTTPS e certificati validi

I siti web che utilizzano HTTPS crittografano i dati scambiati tra il browser e il server. Prima di inserire i dati di accesso o di pagamento, assicurati che il sito mostri un certificato di sicurezza valido e l’icona del lucchetto nella barra degli indirizzi. Se il certificato è mancante o appare errato, la connessione potrebbe essere compromessa.

Non connetterti a reti Wi-Fi sconosciute o sospette

Gli hotspot Wi-Fi falsi o dannosi sono un metodo comune per gli aggressori per sferrare attacchi MITM. Utilizzate solo reti affidabili e fate attenzione alle reti aperte con nomi generici o senza password, soprattutto in luoghi pubblici dove gli aggressori possono facilmente creare hotspot simili.

Mantieni aggiornati i tuoi dispositivi e software

Gli aggiornamenti del sistema operativo, le patch del browser e gli aggiornamenti delle app spesso includono correzioni per falle di sicurezza che gli aggressori sfruttano per intercettare il traffico. Mantenere tutto aggiornato aiuta a colmare le falle da cui dipendono gli attacchi MITM per accedere a una connessione.

Aggiungi livelli di sicurezza extra ai tuoi account

L’autenticazione a più fattori, le password complesse e i gestori di password rendono più difficile per gli aggressori appropriarsi degli account, anche se alcuni dati vengono intercettati. Questi livelli limitano i danni che gli attacchi MITM possono causare se i dati di accesso vengono esposti.

Fai attenzione ai link, ai download e ai pop-up

Link di phishing, aggiornamenti falsi e pop-up inaspettati vengono spesso utilizzati per reindirizzare gli utenti verso trappole MITM. Scaricate software solo da fonti ufficiali, evitate di cliccare su link sospetti e fate attenzione a qualsiasi richiesta di reinserimento di password o dati di pagamento.

Proteggi il tuo router e la tua rete

Utilizza una crittografia Wi-Fi avanzata, modifica le password predefinite del router e mantieni aggiornato il firmware per proteggere la tua rete locale da ARP spoofing e altre tecniche MITM. Un router adeguatamente protetto rende molto più difficile per gli aggressori infiltrarsi nel tuo traffico.

Parola finale

Gli attacchi man-in-the-middle si verificano quando qualcuno interferisce con il percorso dei tuoi dati online. Sono facili da ignorare, ma semplici abitudini come utilizzare una VPN su reti Wi-Fi pubbliche, verificare la presenza di connessioni sicure e mantenere aggiornati i dispositivi possono fare davvero la differenza.