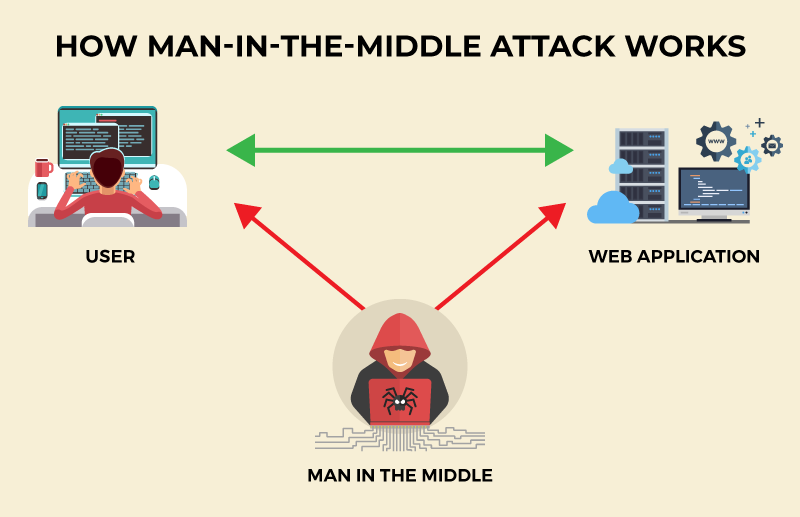

中间人攻击(MITM)是指有人悄悄地介入你和你正在使用的网站、应用程序或服务之间。你可能正在登录邮箱或查看银行账户,一切看起来都很正常,但实际上有人正在监视或篡改传输的数据。

这些攻击不会直接入侵您的设备,而是利用数据在网络中传输的方式,尤其是在不安全或防护薄弱的连接上。在本指南中,我们将详细解释什么是中间人攻击、它的工作原理以及您可以采取哪些措施来保护您的数据和设备安全。

什么是中间人攻击?

中间人攻击(MITM攻击),也称为路径攻击,是指黑客秘密地插入到通信双方(例如客户端和服务器)之间。一旦攻击者进入中间状态,他们就可以悄无声息地访问正在交换的数据。

您的网络流量不再直接传输,而是先经过攻击者。这使得攻击者能够查看传输的数据,例如密码、支付信息或消息,在某些情况下甚至可以篡改这些数据。

网络犯罪分子利用这种攻击窃取敏感数据,用于实施金融诈骗、支持社交工程骗局或传播恶意软件。受害者往往在损失造成之前都意识不到自己的连接已被入侵。

中间人攻击是如何运作的?

以下是中间人攻击的典型展开过程:

第一阶段:拦截

第一步是介入受害者和网络之间。攻击者通常会选择不安全或防护薄弱的连接,例如公共 Wi-Fi。他们会利用 ARP 欺骗或 DNS 欺骗等技术,悄悄地将流量重定向到他们的服务器,使其绕过攻击者,而不是直接到达目的地。

第二阶段:解密

一旦流量通过攻击者,下一步就是使数据可读。如果连接未加密,这很容易。但是,如果使用加密(HTTPS),攻击者可能会使用诸如 SSL 剥离之类的技术来削弱连接,并将敏感信息以明文形式暴露出来。

第三阶段:窃听和操纵

攻击者一旦获取数据流的访问权限,就能监控传输的内容,包括登录信息、财务信息和其他个人数据。他们还可以篡改传输中的数据,从而将用户重定向到虚假网站、篡改交易或注入恶意软件等恶意内容。

常见的中间人攻击类型

并非所有中间人攻击都以相同的方式运作。虽然其目标始终是拦截数据,但攻击者在连接中部署自身的方式却各不相同。以下是您需要了解的几种主要中间人攻击:

HTTPS欺骗

HTTPS欺骗者会创建一个与合法网站外观完全相同的虚假版本,并使用HTTP连接而非HTTPS连接。受害者通常会通过钓鱼邮件或恶意广告被引导至此类虚假网站。该页面与真实页面看起来一模一样,因此用户会在不知不觉中输入敏感数据,而此时连接已不再受保护,攻击者便可轻松捕获所有明文数据。

IP欺骗

黑客会篡改网络数据包的源 IP 地址,使其看起来像是来自受信任的设备或服务器。这样就能欺骗系统和用户,让他们误以为连接合法,而实际上攻击者才是真正的控制者。一旦成功,攻击者就能在不被察觉的情况下拦截数据或注入恶意流量。

电子邮件劫持

电子邮件劫持是指通过拦截电子邮件帐户的登录凭证或会话数据来实现的攻击。一旦获得访问权限,攻击者就可以读取私人对话或重置其他服务的密码。这种攻击常用于商业电子邮件诈骗,例如篡改付款指示或发送看似来自受信任的同事或供应商的虚假发票。

DNS欺骗

DNS欺骗攻击通过破坏域名解析方式,将用户重定向到其他网站,使其无法访问合法网站。即使您输入正确的网站地址,DNS系统也会将您引导至攻击者控制的虚假网站。这些虚假网站通常设计得与真实网站完全相同,因此很容易窃取您的凭证、支付信息等。

SSL剥离

SSL剥离攻击的目标是那些通常使用加密技术的网站。当用户尝试连接到安全的HTTPS页面时,攻击者会拦截请求,并在不发出任何提示的情况下将连接切换到HTTP。浏览器仍然会加载页面,但页面没有加密,这意味着用户在表单中输入的任何信息,例如密码或银行卡号,都可能被读取和记录。

ARP欺骗

ARP欺骗攻击会篡改本地网络中设备之间的相互识别方式。攻击者发送虚假的ARP消息,使设备误以为自身是网络网关或其他受信任的系统。这样一来,网络流量就会被悄悄重定向到攻击者那里,从而使攻击者能够在不中断连接的情况下监控或修改数据。

会话劫持

会话劫持是指攻击者窃取会话令牌或cookie ,这些令牌或 cookie用于证明用户已登录。有了这些令牌,攻击者无需密码即可接管活动会话。这使他们能够访问帐户、进行更改或执行交易,同时伪装成合法用户。

回放攻击

网络犯罪分子会截取有效的登录或交易数据,并在之后再次发送,以冒充用户或重复执行操作。由于这些数据最初是合法的,系统可能会再次接受它,从而使攻击者能够重复支付、获取未经授权的访问权限,甚至在受害者注销后仍能以受害者的身份执行操作。

邪恶双胞胎的攻击

“邪恶双胞胎”攻击是指设置一个伪装成合法公共网络(例如咖啡馆、机场或酒店的Wi-Fi热点)的虚假热点。当用户连接时,他们的网络流量会流经攻击者的设备,从而使攻击者能够完全监控用户的浏览活动,并拦截登录凭证、短信和财务数据。

中间人攻击的迹象

这些危险信号并不总是意味着正在发生中间人攻击,但当多个危险信号同时出现时,则强烈表明连接可能已被入侵:

- 访问平时信任的网站时,频繁出现安全警告或证书错误。

- 网页地址从 HTTPS 切换到 HTTP,或者浏览器中缺少挂锁图标。

- 账户意外登出或看到不认识的登录提示。

- 银行或支付账户出现重复交易或不明费用。

- 奇怪的重定向,将您带到陌生或外观相似的网站。

- Wi-Fi 出现异常行为,例如突然断开连接或反复请求重新连接。

- 从您的帐户发送的未经您撰写或授权的电子邮件或消息。

- 弹出窗口或警告,要求您重新输入密码或付款信息。

中间人攻击示例

中间人攻击已在真实事件中被使用,影响了全球数百万用户和组织。让我们来看几个例子:

DigiNotar证书颁发机构违规事件(2011年)

黑客入侵了荷兰证书颁发机构 DigiNotar,并为谷歌和脸书等网站颁发了伪造的 SSL 证书。这些证书随后被用于中间人攻击,通过使虚假网站看起来安全来监视用户。

美国国家安全局量子攻击(2013)

泄露的文件显示,美国国家安全局(NSA)使用名为 QUANTUM 的系统向互联网流量中注入虚假响应。这些响应会将用户重定向到 FoxAcid 服务器,从而使加密通信能够被拦截并通过中间人攻击(MITM)加以利用。

联想笔记本电脑上的 Superfish 广告软件 (2015)

联想的一些笔记本电脑预装了 Superfish 广告软件,该软件会安装自己的可信证书并拦截 HTTPS 流量以注入广告,这也造成了严重的中间人攻击漏洞,攻击者可以利用该漏洞。

如何防止中间人攻击

中间人攻击可能导致身份盗窃和金融诈骗等后果。以下方法有助于降低您成为受害者的风险:

在公共和共享网络上使用 VPN

VPN会加密您的网络流量,并通过安全隧道传输,防止同一 Wi-Fi 网络上的攻击者查看或篡改您发送的内容。如果您在咖啡馆、机场、酒店和联合办公空间等公共场所使用热点,请务必使用 VPN,因为这些地方最容易发生中间人攻击。

务必检查是否使用 HTTPS 以及证书是否有效。

使用 HTTPS 的网站会对您的浏览器和服务器之间交换的数据进行加密。在输入登录信息或支付信息之前,请确保网站地址栏中显示有效的安全证书和挂锁图标。如果证书缺失或显示错误,则连接可能存在安全隐患。

不要连接未知或可疑的 Wi-Fi 网络。

虚假或恶意Wi-Fi热点是攻击者实施中间人攻击的常用手段。请坚持使用您信任的网络,并对名称通用或未设置密码的开放网络保持警惕,尤其是在公共场所,攻击者很容易在那里设置类似的虚假热点。

保持您的设备和软件处于最新状态

操作系统更新、浏览器补丁和应用程序更新通常包含针对安全漏洞的修复程序,这些漏洞会被攻击者用来拦截网络流量。保持所有程序更新有助于堵住中间人攻击赖以建立连接的漏洞。

为您的账户增加额外的安全层

多因素身份验证、强密码和密码管理器即使拦截了部分数据,也能有效阻止攻击者接管账户。这些安全措施可以最大限度地减少登录信息泄露后中间人攻击造成的损失。

要谨慎对待链接、下载和弹出窗口

钓鱼链接、虚假更新和意外弹出窗口经常被用来诱骗用户落入中间人攻击陷阱。请仅从官方渠道下载软件,避免点击可疑链接,并对任何要求您重新输入密码或支付信息的行为保持警惕。

保护您的路由器和网络

使用强 Wi-Fi 加密、更改路由器默认密码并保持固件更新,可以保护您的本地网络免受 ARP 欺骗和其他中间人攻击。一个安全可靠的路由器能大大降低攻击者渗透到您的网络流量中的难度。

总结

中间人攻击是指有人篡改你的网络数据传输路径。这类攻击很容易被忽视,但养成一些简单的习惯,例如在公共 Wi-Fi 上使用 VPN、检查连接是否安全以及保持设备更新,就能起到显著的保护作用。